Démarche de cyber-résilience dans une entreprise

La mise en place d’une démarche de cyber-résilience au sein d’une entreprise est essentielle pour anticiper, gérer et surmonter efficacement les cyberattaques, incidents de sécurité ou tout autre type de sinistre susceptible d’impacter les activités de l’organisation.

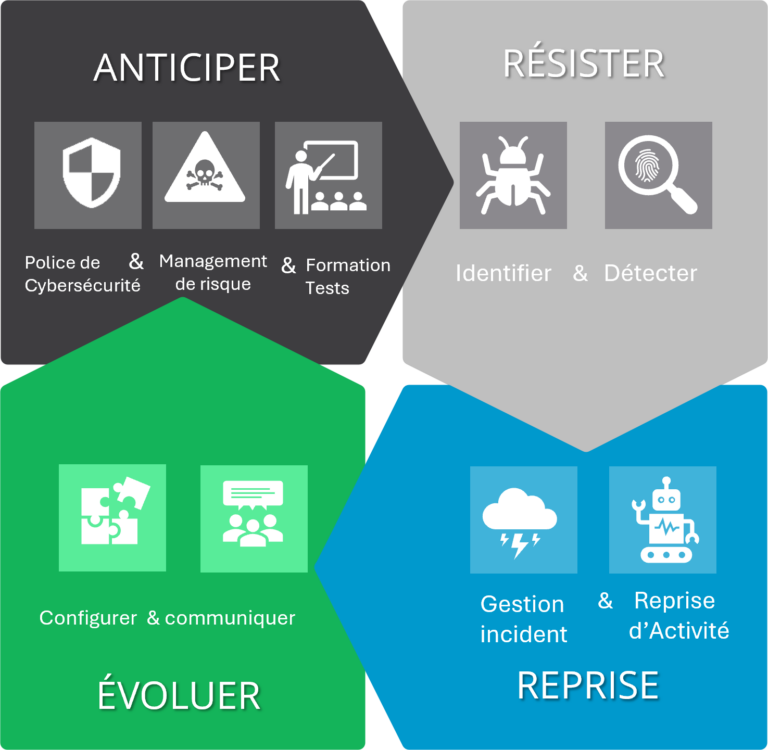

Cette démarche s’articule sous forme d’un cycle de vie structuré, permettant d’améliorer continuellement la maturité de l’entreprise en matière de cybersécurité.

Elle repose sur une approche proactive visant, d’une part, à réduire les risques et à limiter leur probabilité de survenance, et d’autre part, à renforcer les mécanismes de récupération post-incident.

Ces mécanismes assurent une reprise rapide des opérations critiques, la continuité des échanges avec les clients et partenaires durant la crise, et facilitent le retour à une situation nominale dans les meilleurs délais.

La cyber-résilience dépasse ainsi la simple prévention des attaques ; elle englobe la capacité globale de l’entreprise à maintenir ses fonctions vitales opérationnelles même en situation de crise, et à retrouver rapidement son niveau d’activité initial une fois l’incident maîtrisé.

Les étapes d'une montée en maturité en Cyber-résilence

Préparation et Planification

Implémentation et Opération

Réponse et Récupération

- Évaluation des Risques : Identifier et évaluer les risques auxquels l’entreprise est exposée, en tenant compte à la fois des menaces externes et internes, ainsi que des vulnérabilités spécifiques de l’entreprise.

- Stratégie de Sécurité : Développer une stratégie globale de sécurité qui intègre la prévention, la détection, la réponse et la récupération. Cela inclut la mise en place de politiques, de procédures et de contrôles de sécurité adaptés.

- Formation et Sensibilisation : Former le personnel à la reconnaissance des menaces potentielles et à la manière de réagir en cas d’incident. La sensibilisation des employés est essentielle pour renforcer la première ligne de défense de l’entreprise.

- Déploiement de Solutions de Sécurité : Mettre en place des outils et des technologies de sécurité pour protéger les actifs de l’entreprise contre les cybermenaces, tels que les pare-feu, les systèmes de détection d’intrusion, l’antivirus, le chiffrement, etc.

- Surveillance et Détection : Établir un système de surveillance en continu pour détecter les activités suspectes ou anormales qui pourraient indiquer une cyberattaque ou une violation de la sécurité.

- Plan de Réponse aux Incidents : Développer et maintenir un plan de réponse aux incidents détaillé, qui définit les rôles et les responsabilités, les procédures de communication et les étapes à suivre en cas d’incident de sécurité.

- Exercice de réponse à une cyber-attaque : Pour vérifier la coordination des équipes techniques, l’efficacité des solutions de détection et l’organisation des réponse opérationnelles, des simulations de cyber-attaques doivent être menées par exemple en utilisant un jumeau numérique de votre infrastructure.

- Gestion des Incidents : Mettre en œuvre le plan de réponse aux incidents pour contenir, éradiquer la menace et récupérer les systèmes et les données affectés. Cela peut inclure la coordination avec des experts en cybersécurité externes si nécessaire.

- Analyse Post-Incident : Après un incident, conduire une analyse post-incident pour identifier les causes racines, évaluer l’efficacité de la réponse et ajuster les politiques et les procédures en conséquence.

- Résilience et Amélioration Continue : Travailler à améliorer la résilience de l’entreprise face aux cybermenaces en intégrant les leçons apprises de chaque incident.

- Cela peut inclure la mise à jour des plans de réponse aux incidents, le renforcement des contrôles de sécurité et la mise en œuvre de mesures de récupération plus efficaces.