Redéfinition des objectifs

Le nouveau PRA doit évoluer d’une logique de restauration rapide vers une logique de support aux équipes de défense. Les services de continuité deviennent des outils au service des équipes de remédiation, leur permettant de :

- Isoler et analyser les systèmes compromis

- Effectuer des investigations forensiques

- Tester et valider les correctifs avant redéploiement

- Maintenir des capacités opérationnelles minimales pendant la remédiation

Architecture de résilience cyber

Cette transformation s’appuie sur une architecture repensée, privilégiant :

Isolation et étanchéité : création d’environnements de travail totalement isolés des systèmes de production Flexibilité et évolutivité : capacité à déployer rapidement des environnements de test et de remédiation Traçabilité complète : enregistrement de toutes les actions de remédiation pour audit et amélioration continue

Une proposition d’échelle de maturité pour la cyber-résilience

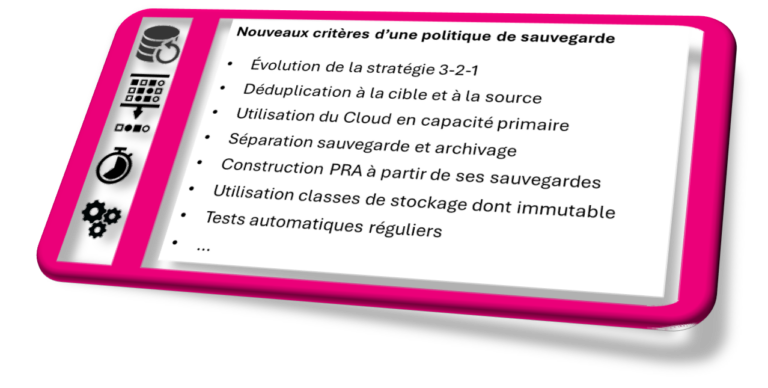

Niveau 1 : Protection des sauvegardes

Le socle de la cyber-résilience repose sur la protection des données de sauvegarde contre toute forme de compromission :

- Technologies immuables : utilisation de supports de stockage en lecture seule, empêchant toute modification ou suppression des données sauvegardées

- Isolation réseau : stockage des sauvegardes dans des environnements déconnectés ou avec des accès strictement contrôlés

- Gestion des accès : limitation drastique des droits d’administration sur les systèmes de sauvegarde

Cependant, ce niveau présente des limites importantes. La simple possession de sauvegardes intègres ne garantit pas la capacité de redémarrage si l’infrastructure locale reste compromise.

Niveau 2 : Capacité de redémarrage en environnement sécurisé

Ce niveau apporte la capacité opérationnelle de restaurer et d’exploiter les sauvegardes dans un environnement maîtrisé :

Environnements cloud étanches : déploiement d’instances isolées permettant la restauration sécurisée des systèmes à plusieurs dates différentes (pour trouver par exemple la date de compromission).

Analyse d’intégrité : outils et processus pour vérifier la non-compromission des systèmes restaurés

Remédiation contrôlée : capacité de « nettoyer » les systèmes infectés avant leur remise en service

Scalabilité opérationnelle : exploitation de la flexibilité cloud pour créer multiples environnements selon les besoins :

- Environnement de remédiation pour le nettoyage des systèmes

- Environnement forensique pour l’analyse des compromissions

- Environnement de gestion de crise pour maintenir les opérations critiques

Niveau 3 : Préparation proactive aux cyberattaques

Le niveau le plus avancé transforme le PRA en outil de préparation et de renforcement continu en cyber-résilience :

Jumeau numérique de l’infrastructure : création d’une réplique de l’environnement de production permettant :

- La simulation d’attaques cyber réalistes

- L’évaluation de la robustesse des défenses (et des vulnérabilités présentes)

- Les tests de nouveaux scénarios d’attaque (certaines solutions permettent de générer des scénarios d’attaque en se servant de modèles d’IA)

Entraînement des équipes : utilisation des environnements de simulation pour :

- Former les équipes de réponse aux incidents

- Tester l’efficacité des procédures de crise

- Améliorer la coordination entre les cellules de crise

Tests de pénétration continus : automatisation des évaluations de vulnérabilités sur les éléments les plus critiques du système d’information

Veille proactive : surveillance continue des nouvelles techniques d’attaque et adaptation des défenses en conséquence

Défis et perspectives d’avenir

L’escalade technologique

L’intégration croissante de l’intelligence artificielle dans les cyberattaques crée une dynamique d’escalade technologique. Les attaquants disposent désormais d’outils capables de :

- Identifier automatiquement les vulnérabilités système

- Adapter les techniques d’intrusion en temps réel

- Élever les privilèges en quelques minutes

- Contourner les systèmes de détection traditionnels

Cette évolution rappelle la course perpétuelle entre défenseurs et attaquants, mais avec une accélération sans précédent du rythme d’innovation.

Implications économiques

La transformation du PRA implique une révision complète des modèles économiques de la résilience :

- Investissement dans des infrastructures cloud redondantes

- Formation continue des équipes de sécurité

- Maintenance d’environnements de simulation complexes

- Coûts de la veille technologique et de l’adaptation continue

Vers une approche holistique

L’avenir du PRA réside dans son intégration au sein d’une stratégie globale de cyber-résilience, combinant :

- Prévention : renforcement continu des défenses

- Détection : amélioration des capacités de surveillance

- Réaction : optimisation des processus de réponse aux incidents

- Récupération : transformation du PRA en outil de remédiation

- Apprentissage : capitalisation sur chaque incident pour renforcer la résilience

Conclusion : Un impératif stratégique

L’évolution du Plan de Reprise d’Activité face aux cybermenaces n’est plus une option mais un impératif stratégique. Les entreprises qui maintiennent une approche traditionnelle du PRA, centrée sur les RTO et RPO, s’exposent à des risques majeurs face à la sophistication croissante des cyberattaques.

La transformation vers un PRA de cyber-résilience nécessite un investissement significatif, tant technologique qu’humain. Cependant, cet investissement constitue une assurance indispensable dans un contexte où les cyberattaques peuvent compromettre la survie même de l’entreprise.

L’enjeu dépasse la simple continuité d’activité pour embrasser une vision globale de la résilience organisationnelle. Dans cette course technologique, les entreprises qui anticipent et s’adaptent le plus rapidement disposeront d’un avantage concurrentiel décisif dans l’économie numérique de demain.